CRC校验技术是用于检测数据传输或存储过程中是否出现了错误的一种方法,校验算法可以通过计算应用与数据的循环冗余校验(CRC)检验值来检测任何数据损坏。通过运用本校验技术我们可以实现对特定内存区域以及磁盘文件进行完整性检测,并以此来判定特定程序内存是否发生了变化,如果发生变化则拒绝执行,通过此种方法来保护内存或磁盘文件不会被非法篡改。总之,内存和磁盘中的校验技术都是用于确保数据和程序的完整性和安全性的重要技术。

内存CRC32特征检测通常用于防止软件破解或打补丁,内存特征码检查实现原理是通过定位到.text节表的首地址及该节的长度,然后计算该节的CRC32值并存入全局变量,通过在程序内部打开一个子线程用于实时监测内存,一旦发现CRC32值发生了变化,则可执行终止程序运行等操作,以此来实现防止破解或打补丁的目的。

我们来看这样一段代码,程序通过GetModuleHandle(NULL)函数获取到自身程序的句柄,并通过PE结构定位到.text节,取出该节内的VirtualAddress虚拟地址,以及VirtualSize虚拟长度,最后调用CRC32((BYTE*)(va_base), sec_len)获取到该节的CRC数据。

DWORD CalculateMemoryCRC32()

{

PIMAGE_DOS_HEADER pDosHeader = NULL;

PIMAGE_NT_HEADERS pNtHeader = NULL;

PIMAGE_SECTION_HEADER pSecHeader = NULL;

DWORD ImageBase;

ImageBase = (DWORD)GetModuleHandle(NULL);

pDosHeader = (PIMAGE_DOS_HEADER)ImageBase;

pNtHeader = (PIMAGE_NT_HEADERS32)((DWORD)pDosHeader + pDosHeader->e_lfanew);

pSecHeader = IMAGE_FIRST_SECTION(pNtHeader);

DWORD va_base = ImageBase + pSecHeader->VirtualAddress;

DWORD sec_len = pSecHeader->Misc.VirtualSize;

printf("镜像基址(.text): %x | 镜像大小: %d \n", va_base, sec_len);

DWORD CheckCRC32 = CRC32((BYTE*)(va_base), sec_len);

printf(".text节CRC32 = %x \n", CheckCRC32);

return CheckCRC32;

}

|

当主程序执行时,我们首先通过CalculateMemoryCRC32函数获取到当前代码段的校验码,并存储到OriginalCRC32全局变量内,在循环体内通过不断的计算CRC数据并与全局初始值做对比,以此来实现防止破解的作用。

int main(int argc, char *argv[])

{

DWORD OriginalCRC32 = 0;

OriginalCRC32 = CalculateMemoryCRC32();

while (1)

{

Sleep(3000);

DWORD NewCRC32 = CalculateMemoryCRC32();

if (OriginalCRC32 == NewCRC32)

{

printf("[+] 当前CRC [ %x ] 程序没有被打补丁 \n",NewCRC32);

}

else

{

printf("[-] 当前CRC [ %x ] 已被打补丁 \n", NewCRC32);

}

}

system("pause");

return 0;

}

|

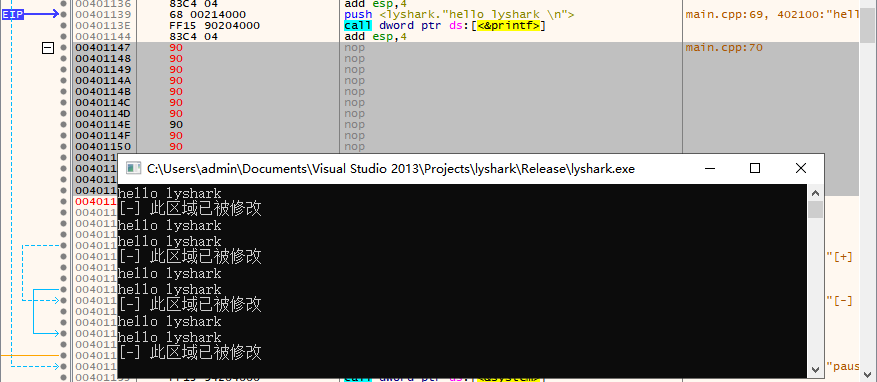

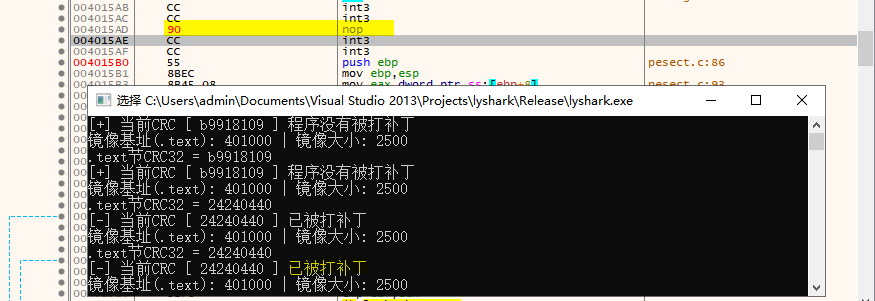

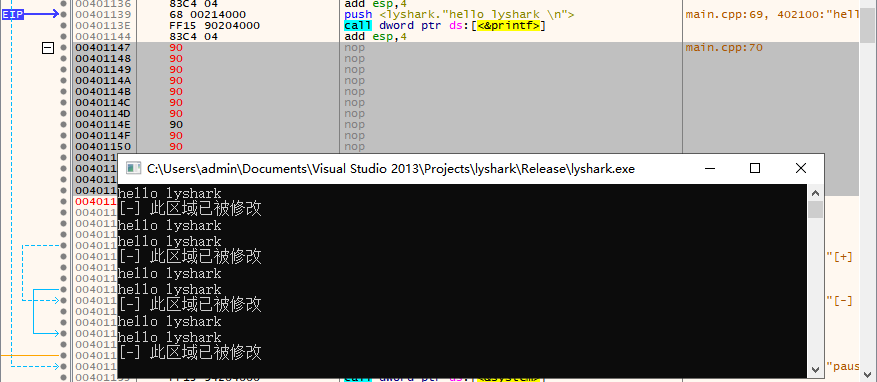

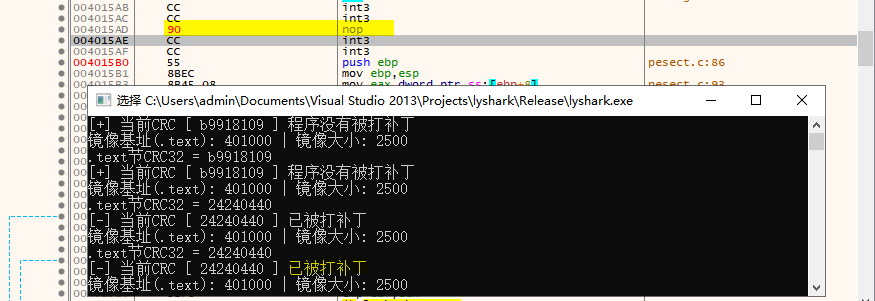

编译并运行上述程序片段,当读者使用x64dbg修改内存中的字节时,此处将int3修改为nop则CRC32会提示我们内存已经被打补丁,输出效果如下图所示;

当然上述方法虽然可以对全局进行保护,但如果程序过大则此类验证效率将变得很低,我们需要通过使用打标签的方式对特定内存区域进行保护,如下代码中所示,我们通过begin设置开始保护标签,通过end设置结束保护标签,通过size = end_addr - begin_addr;计算即可获取到当前所需要保护的内存长度,最后通过CalculateMemoryCRC32实现计算内存CRC的目的,读者可以在当前进程内启动子线程用于实现专门的内存检测。

DWORD CalculateMemoryCRC32(DWORD va_base, DWORD sec_len)

{

DWORD CheckCRC32 = CRC32((BYTE*)(va_base), sec_len);

return CheckCRC32;

}

int main(int argc, char *argv[])

{

DWORD OriginalCRC32 = 0;

DWORD begin_addr, end_addr, size;

__asm mov begin_addr, offset begin;

__asm mov end_addr, offset end;

size = end_addr - begin_addr;

OriginalCRC32 = CalculateMemoryCRC32(begin_addr, size);

while (1)

{

begin:

printf("hello lyshark \n");

printf("hello lyshark \n");

printf("hello lyshark \n");

end:

if (OriginalCRC32 == CalculateMemoryCRC32(begin_addr, size))

{

printf("[+] 此区域没有被修改 \n");

}

else

{

printf("[-] 此区域已被修改\n");

}

Sleep(3000);

}

system("pause");

return 0;

}

|

当保护区域内的参数发生变化时则会弹出数据被篡改,如下所示我们通过填充一个nop指令,观察下图,读者能够发现我们的检测生效了;